网络安全

网络安全

Vmware Workstation

桥接网络配置

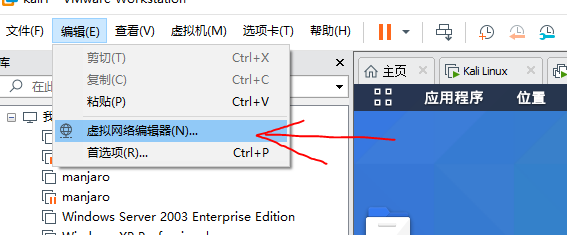

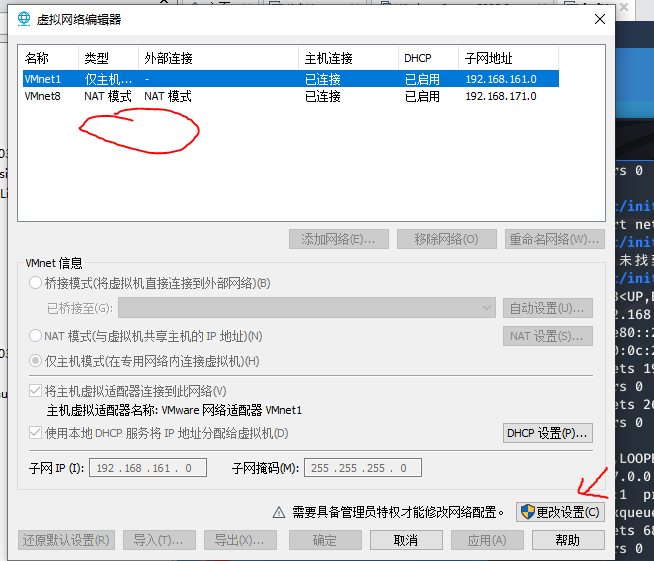

打开虚拟网络编辑器,发现没有桥接网络,点设置

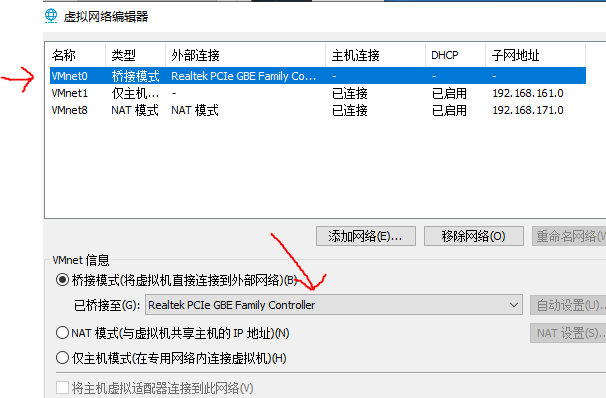

让桥接模式解上正确的网卡

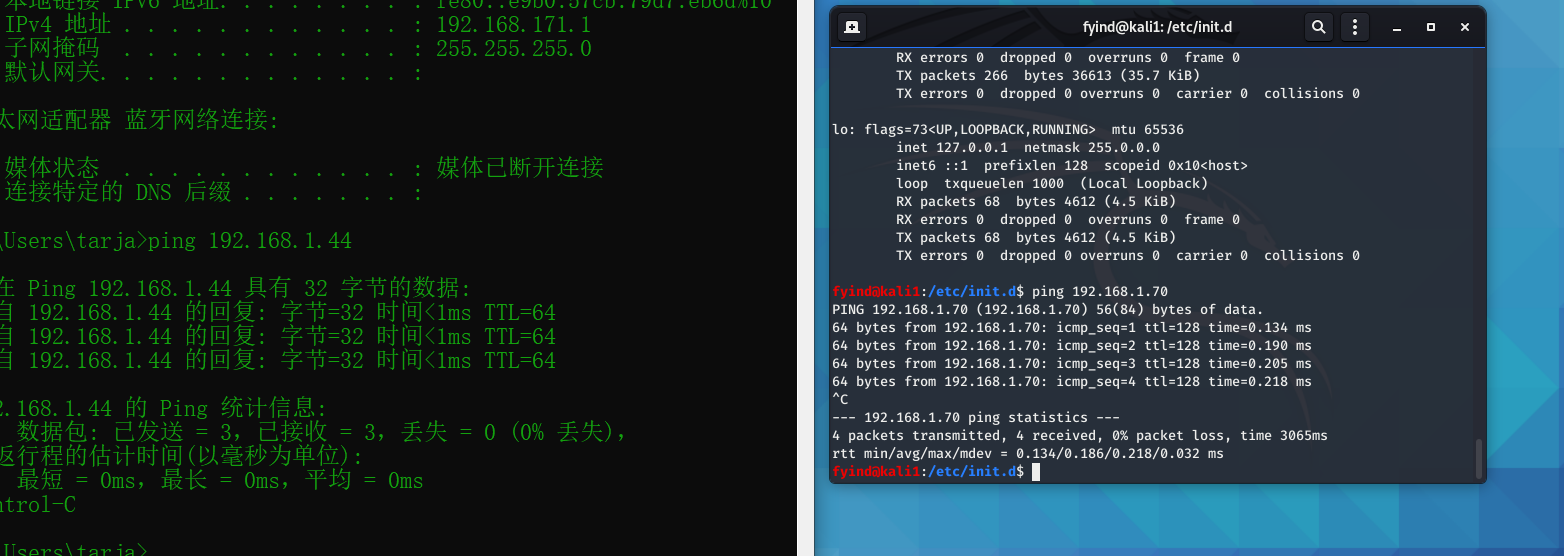

然后主机和虚拟机就可以互相ping通了

环境搭建

Kali Linux

镜像下载

https://www.kali.org/downloads/

安装完虚拟机后,更新一下源

1 | apt update |

源列表位置

/etc/apt/source.list

设置开机启动软件

1 | update-rc.d ssh enable |

重启网络服务

1 | service networking restart |

开启网卡

1 | ifconfig eth0 up |

Windows Server 2003

桥接网络的时候,要把自己的网络设置位自动分配ip地址。

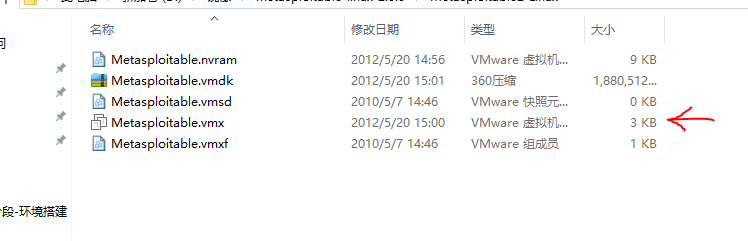

Metasploitable2

这个是一个用于漏洞利用的虚拟机,下载地址

默认用户名 msfadmin 密码 msfadmin

点这个文件就能直接打开

Linux 常用命令

查看端口状态

1 | netstat -pantu |

第二阶段

安装 Nessus

1 | dpkg -i nessus.deb |

启动服务

1 | systemctl start nessusd.service |

然后在 https://kali:8834 来配置

1 | /bin/systemctl start nessusd.service |

激活码

1 | 9130-217B-F54B-E675-C833 |

新建一个扫描 network basic scaning ,在底下输入ip就可以扫描了

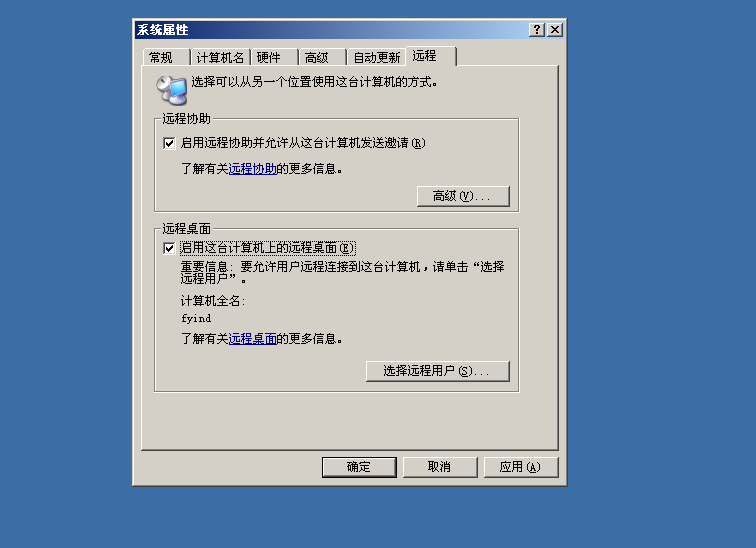

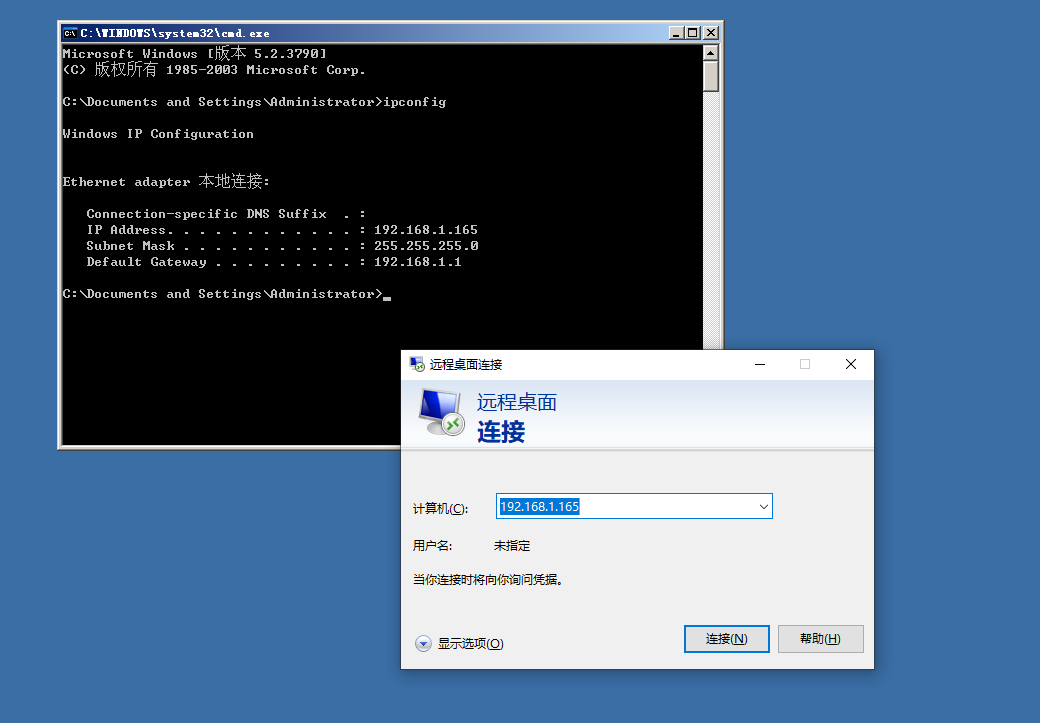

配置win2003远程桌面

我的电脑右键属性 找到远程,把这两个勾选上

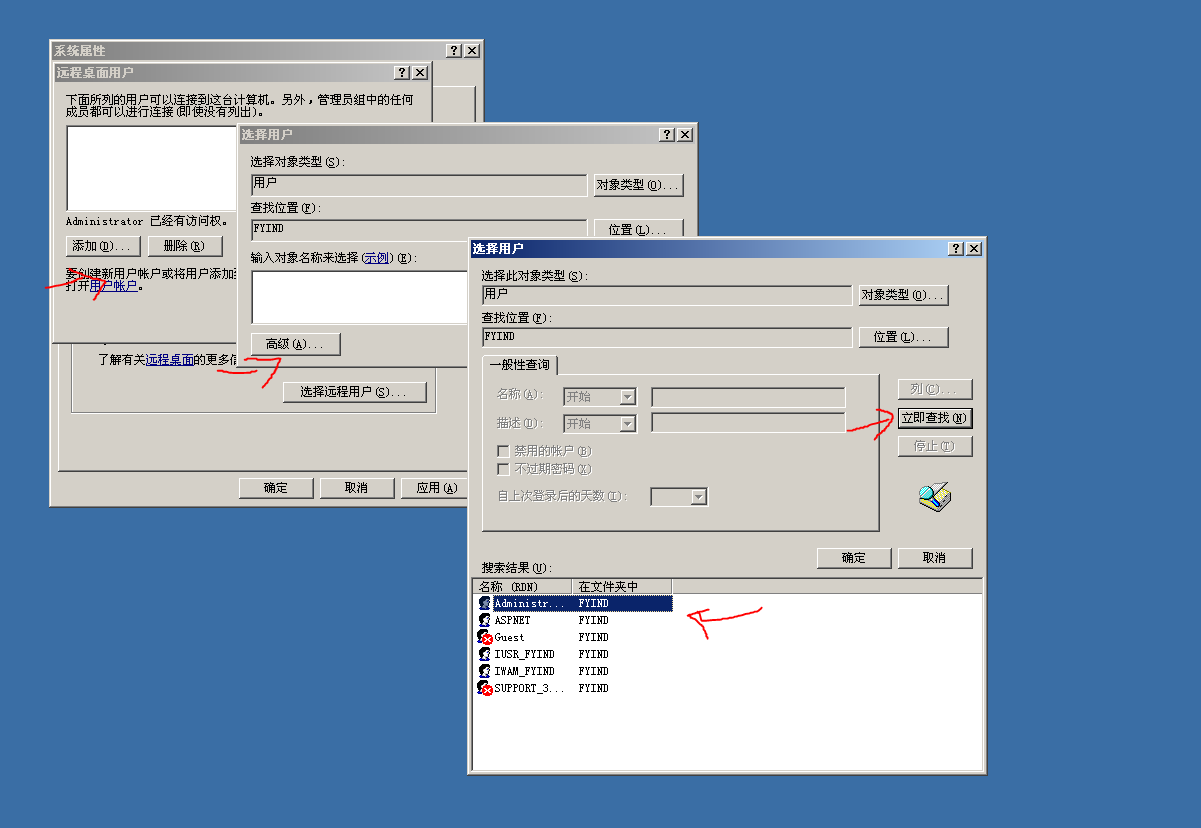

由于必须要有有密码的用户,所以可以新建一个用户,

新建好了之后就可以选择用户

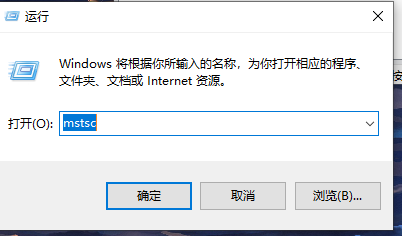

然后本地运行 mstsc 进行远程连接

输入对应ip地址

主机探测

二层发现

arping

只能对单个主机扫描

向对应ip地址发送一个数据包

1 | arping -c 1 [ip] |

netdiscover

它可以对多主机进行扫描

1 | netdiscover |

指定范围

1 | netdiscover -r 192.168.1.9/24 |

三层发现

容易被防火墙过滤

ping

1 | ping [ip] |

fping

可以扫描多主机

1 | fping -g 192.168.1.0/24 |

hping3

可以修改 ICMP 协议的具体内容

1 | hping3 -c 3 -1 192.168.1.1 --icmpcode 1 |

四层发现

比三层发现更为可靠,可以探测远程主机

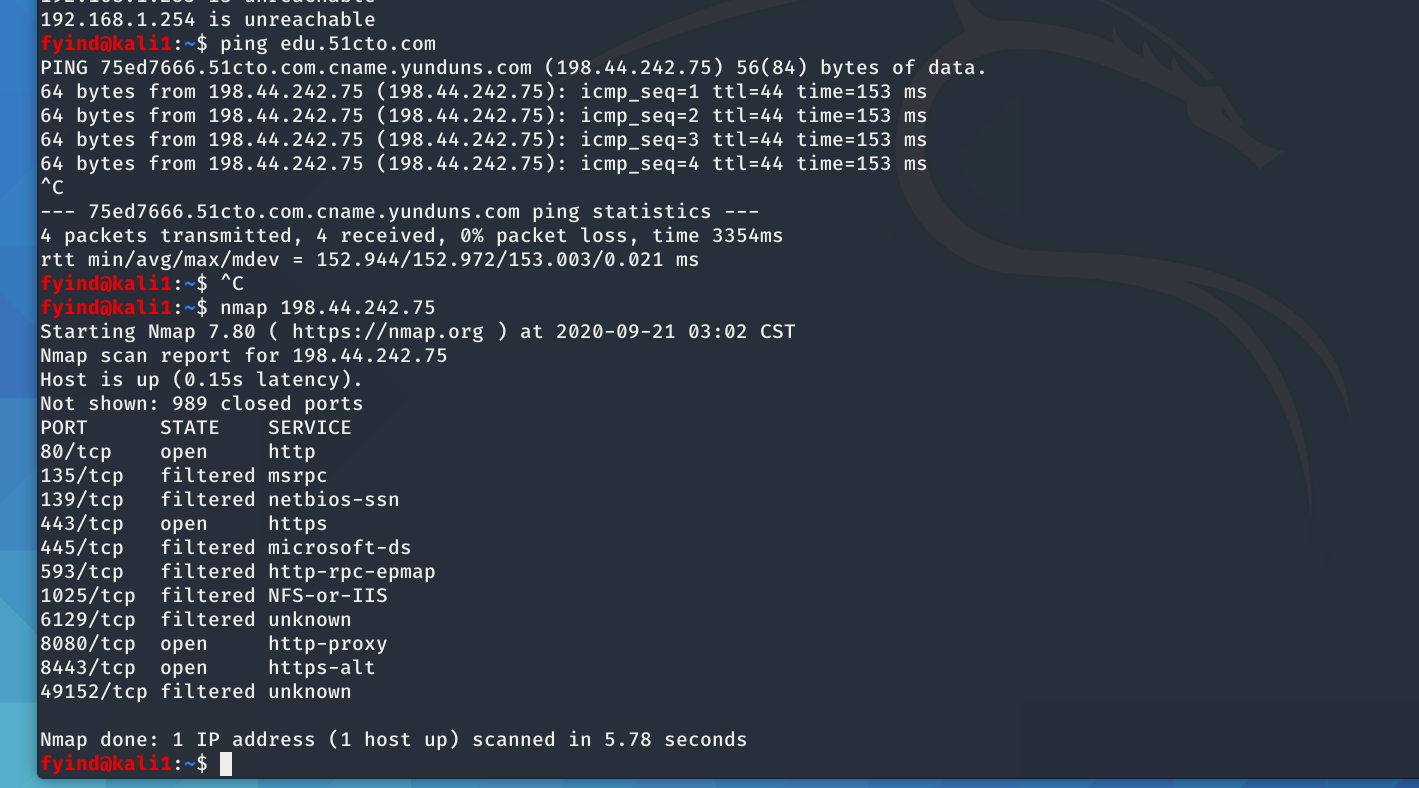

nmap

1 | ping edu.51cto.com |

hping3

1 | hping3 -c 3 -udp [ip] |

nWatch

这是在GitHub上的一个项目,用python写的脚本

它需要nmap这个包

1 | apt install python-nmap |

端口扫描

nmap

1 | nmap [ip] |

dmitry

tcp 端口扫描

1 | dmitry -p [ip] |

netcat

1 | nc -nvz [ip] 20-30 |

端口分类

- 0-65535 \(2^{16}\)

TCP 和UDP端口是独立的,两个协议的端口号也是独立的。可以同时拥有比如 235端口

周知端口

0-1023, 其中 80是www服务,21是FTP服务

动态端口

49152-65535 进行动态分配的端口

注册端口

1024到49251.分配给已经安装的程序

nmap获取Banner

1 | nmap [ip] --script banner -p [端口号] |

dimitry获取banner

1 | dimitry -pb [ip] |

netcat 获取banner

1 | nc -nv [ip] [端口] |

端口,操作系统信息获取

端口程序信息

1 | nmap -p [端口] -sV [ip] |

操作系统信息

1 | nmap -O [ip] |

有授权下,完整测试

1 | namp -A -v -T4 [ip] |

漏洞扫描

系统漏洞扫描

扫描原理

漏洞扫描器对漏洞进行扫描,来验证目标是否存在具体漏洞。也存在错误扫描,需要对漏洞进行验证

nmap扫描漏洞

1 | nmap --script vuln [ip] |

nessus

使用者者比较多

漏洞利用

1 | msfconsole |

Web应用漏洞扫描

owasp-zap

nikto

1 | nikto -host [ip] |

漏洞利用

1 | sqlmap -u "codes.." |

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.